XZ压缩工具被植入后门,Linux发行版差点全部沦陷?开源软件界炸了~

最近,开源软件界发生了一件惊天大事,引起了广泛和高度的关注。

XZ压缩工具被发现被植入了后门,使得在某些情况下利用RCE(Remote Code Execution/远程代码执行)在未经授权的情况下进行ssh登录。起初一些工程师并不觉得这是一个大事,XZ就是一个压缩工具而已,影响不大。但是,很快大家发现事情没那么简单:在很多Linux发行版,包括Debian(Ubuntu),中openssh以间接的方式引用了恶意代码,这意味着被感染的机器确实有可能直接暴露了后门,考虑到Ubuntu的普及程度,真是细思极恐!

幸运的是,受影响的发行版目前只包括Fedora的40、41和Rawhide分支,Debian的测试、不稳定(sid)和实验性分支,以及Alpine的Edge分支等(还没有影响到正式发行版本)。如果这个后门未被及时发现,理论上所有使用这些受影响版本的机器都可能受到影响。但由于社区的快速反应,实际受影响的机器数量被限制在了一个较小的范围内。

在此,我们不得不感谢发现这个后门的大神:微软工程师Andres Freund!发现这个后门的过程说来也是非常的有戏剧性:

XZ后门的发现过程是由微软工程师Andres Freund领导的。他在Debian Sid系统上注意到SSH登录的异常情况,具体包括:

- sshd登录过程中CPU使用率的显著增加。

- 在使用Valgrind内存调试工具时出现错误。

这引起了他的怀疑,最终发现了这个漏洞。下面是关于这一事件的漫画,感受一下一个顶尖程序员对技术的敏锐吧!

(上图:当女孩对程序员调情;下图:当程序员发现一个库执行时间慢了0.2s)

漏洞被爆出后,各方立刻响应,现在XZ的gihub仓库已经被禁,无法访问。引入恶意代码的开发者账号也已经被封禁(虽然现在还不知道这个开发者账号背后的真正元凶是谁)。事件的更多细节可以在这找到:https://boehs.org/node/everything-i-know-about-the-xz-backdoor.

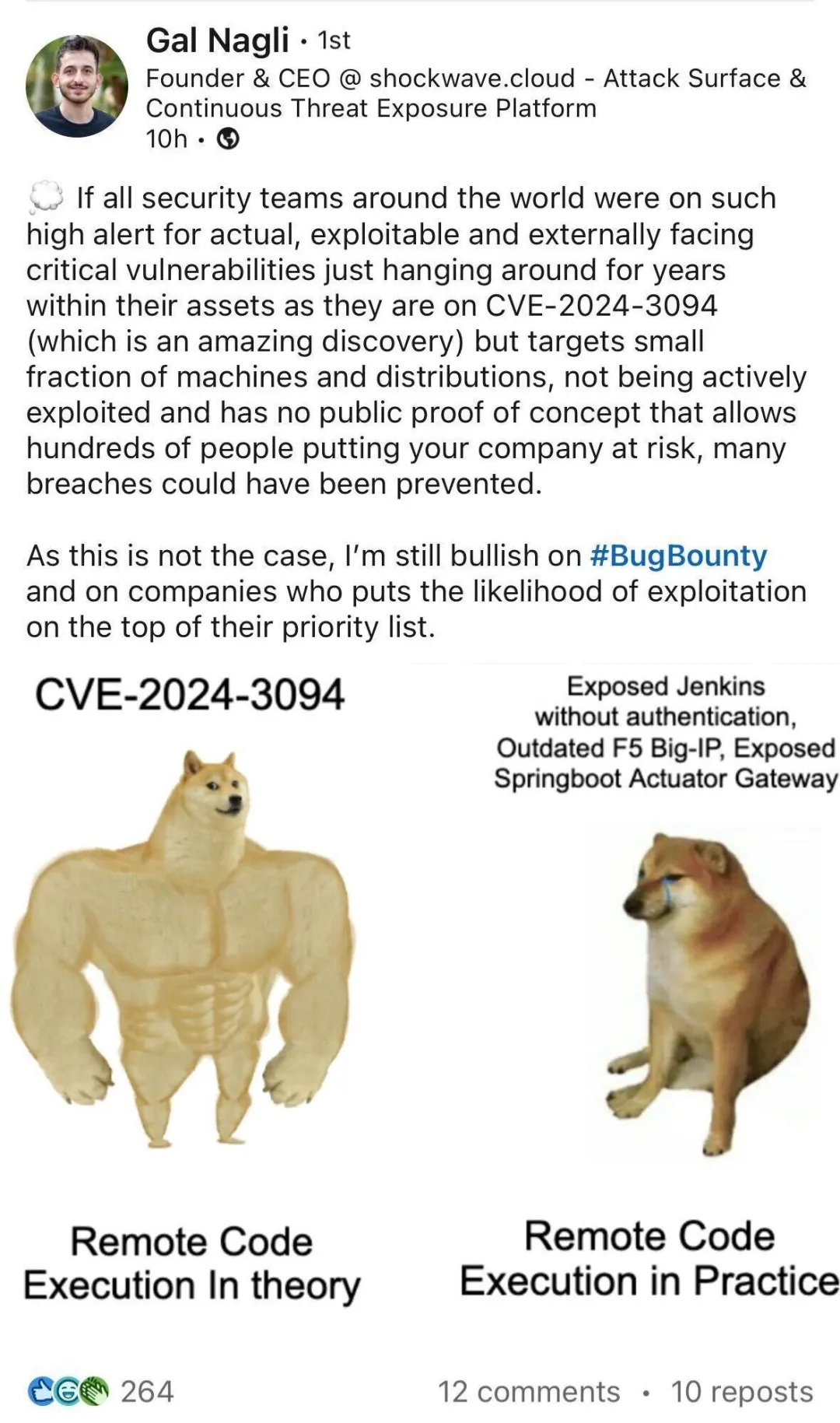

考虑到这一事件的潜在影响程度如此之大,开源软件界为之震惊。但是,也有人对此有不同的看法(见下图)。这位CEO就认为这件事情的真实影响范围实际上没有那么大,大家的反应有些“过度”了。理论上的威胁如下图左边,实际上是右边……

XZ后门事件暴露出了几个关键问题,这些问题值得我们深入反思:

- 供应链安全:这次事件凸显了供应链中潜在的脆弱性。开源软件的构建和分发过程可以被操纵,恶意代码可以在不被察觉的情况下传播。

- 代码审查的重要性:由于恶意代码是通过混淆和隐蔽的方式引入的,这表明了对开源项目进行严格的代码审查的必要性。

- 社区的响应能力:尽管这次后门被及时发现并处理,但它也显示了开源社区在发现和响应安全威胁方面的能力。

坦白讲,我怀疑相当大比例的代码审查都流于形式,这一点最值得我们反思。那么,你的项目在认真做代码审查吗?